Management

Dezentrale Digitalisierung mit der Blockchain

Engineering-Daten von Maschinen und Anlagen entstehen verteilt sowie in Kollaboration über Unternehmensgrenzen hinweg. Üblicherweise scheitert ein verbindliches Änderungsmanagement an diesen Grenzen. Ein neuartiger Blockchain-basierender Ansatz zeigt einen durch die Unternehmen selbst bestimmten Ausweg.

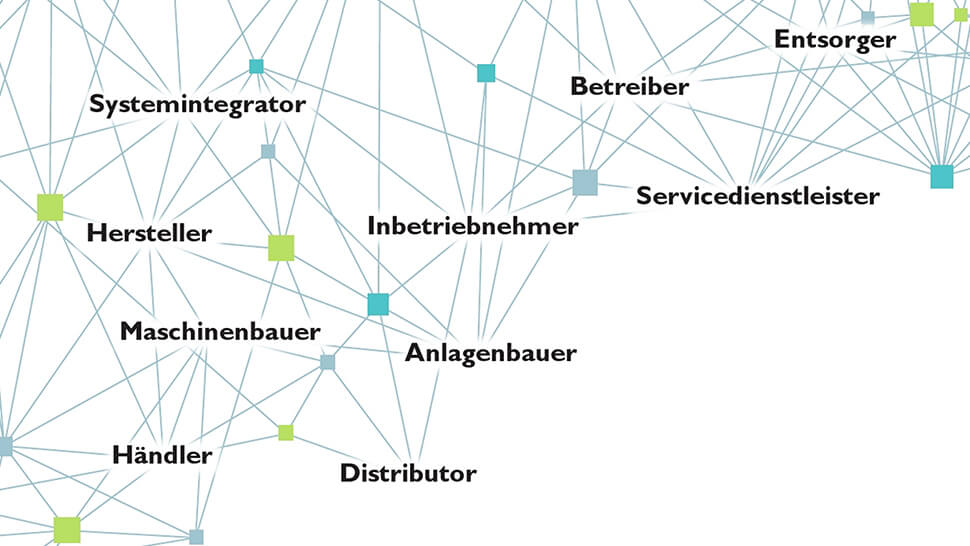

Industrie 4.0 zielt darauf ab, dass sich neben dem physischen Lebenszyklus einer Anlage sowie der in ihr verbauten Komponenten zunehmend auch digitale Repräsentanzen dieser Assets bilden. Doch während sich die physischen Bauteile zu einem definierten Zeitpunkt nur an einem Ort und im Zugriff eines einzigen Partners der Lieferkette befinden, können ihre digitalen Pendants – wie Pläne, Zeichnungen, Protokolle, Fotos vom Einbauort oder Konfigurations- und Parametrierdaten – bei mehreren Partnern, Kunden und Lieferanten gleichzeitig sowie in unterschiedlichen Versionsständen vorliegen. Dabei handelt es sich in den meisten Fällen nicht um einen Fehler, sondern um eine gewünschte parallele Vorgehensweise. In der Realität entwickelt sich aus digitaler Sicht also ein Wertschöpfungsnetz, das Hersteller, Kunden und Endanwender auf verschiedenen Wegen verbindet. Aus der aufwändigen digitalen Wertschöpfung durch die beteiligten Partner resultieren darüber hinaus hohe Sicherheitsanforderungen an die erzeugten Assets. Die Einstelldaten eines Geräts müssen etwa am Einbauort hochverfügbar sein, denn sind sie lokal vorhanden, hat dies beispielsweise einen positiven Einfluss auf die Dauer eines Serviceeinsatzes. Derartige Informationen erweisen sich jedoch in der Regel als vertraulich und sollten daher lediglich für die vom Besitzer benannten Adressaten lesbar sein. Im Problemfall müssen Versionsstände zudem in verbindlicher Form über Unternehmensgrenzen hinweg rückverfolgt werden können. Aspekte wie Auditier-, Nichtabstreit- und Zurechenbarkeit gehören in diesem Zusammenhang zu den weiteren wünschenswerten Eigenschaften.

Ohne zentrale Vertrauensstelle

Der traditionelle Ansatz zur systemtechnischen Abbildung eines Lifecycle-Managements sieht die Etablierung eines IT-Systems vor, das als Single Source of Truth eine zentrale Anlaufstelle darstellt, welche die Versionsstände in sicherer Form verwaltet. Dieser Ansatz erfordert ein netzwerkweites Vertrauen in die Unbestechlichkeit des Systems und muss innerhalb eines einzelnen Unternehmens sinnvoll umgesetzt werden.

Verteiltes digitales Wertschöpfungsnetzwerk. Bild: Phoenix Contact

In einem digitalen Wertschöpfungsnetzwerk, das sich aus mehreren Unternehmen zusammensetzt, zeigt sich eine solche zentrale Vertrauensstelle aus Sicht der jeweiligen Partner allerdings als ungünstig, weil die Steuerung der Verfügbarkeit, Vertraulichkeit und Verbindlichkeit nicht mehr in der eigenen Hand liegt. Vielmehr sind Lösungen gesucht, die die digitale Unabhängigkeit der Partner bewahren und gleichzeitig ein vernetztes Arbeiten an digitalen Assets erlauben.

Ein unternehmensübergreifendes Lifecycle-Management lässt sich auch ohne zentrale Vertrauensstelle realisieren, wenn einige etablierte Vorgehensweisen und Konventionen neu gedacht werden. Als Grundlage dafür dienen dezentral generierbare Benutzeridentitäten, kryptographisch gesicherte Freigabeinformationen sowie inhaltsadressierte Datenstrukturen, die wiederum vorteilhafte Arten von dezentralen Workflows ermöglichen.

Multizentrische Netzwerke

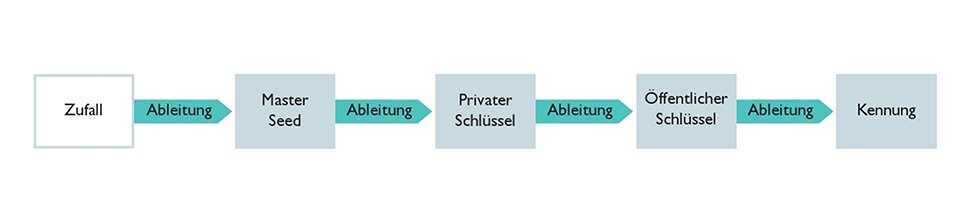

Benutzerkennungen sollen stets eindeutig und authentifizierbar sein. Während eine zentrale Vergabestelle die Eindeutigkeit zum Beispiel per Datenbank garantieren kann, umfasst die im Folgenden beschriebene dezentrale Vergabe in einem multizentrischen Netzwerk einen probabilistischen Anteil. Um eine Kennung zu erzeugen, generiert jeder Teilnehmer im eigenen IT-System zufällig ein asymmetrisches Schlüsselpaar, das einen privaten und einen öffentlichen Schlüssel kombiniert. Aus dem öffentlichen Schlüssel wird dann eine Kennung abgeleitet. Verteilte Transaktionssysteme wie Blockchain machen sich den Umstand zunutze, dass sich eine digitale Signatur, die mittels des privaten Schlüssels zu einer Kennung erstellt wird, von jedem Netzwerkteilnehmer ohne weitere Informationen überprüfen lässt. Diese Validierung erlaubt anschließend die Entscheidung, ob ein Teilnehmer Inhalte unter einer Kennung verändern darf. Durch eine solche Art der Benutzerkennung können ferner Inhalte vor der Übertragung für eine Kennung vertraulich gesichert und nur durch den ursprünglichen Erzeuger der Kennung empfangen werden.

Universelle Benutzerkennung. Bild: Phoenix Contact

Der wesentliche Unterschied zu traditionellen Benutzerkennungen liegt darin, dass es sich bei der Kennung um eine rein zufällige, nicht-sprechende Zeichenkette handelt. Die Wahrscheinlichkeit, dass zwei Parteien unabhängig voneinander die gleiche Benutzerkennung generieren, ist aufgrund der Größe der Kennung äußerst gering. Als besondere Eigenschaft erweist sich, dass der Besitzer einer Kennung über die digitale Signatur auch gegenüber einem fremden System immer belegen kann, dass er tatsächlich der Besitzer ist.

Kennzeichnung des Versionsstands

Im Lebenszyklus entstehen unterschiedliche Stände von digitalen Inhalten. Die Kennzeichnung der Stände erfolgt klassischerweise durch eine sprechende oder zufällig gewählte Versionskennung. Unternehmensübergreifend führt dieses Verfahren in der Regel zu Verwirrung, denn unter derselben Versionsnummer – zum Beispiel 1.0.1 – können in verschiedenen IT-Systemen unterschiedliche Inhalte abgespeichert sein. Außerdem ist es möglich, dass exakt identische Stände abweichende Versionsnummern tragen.

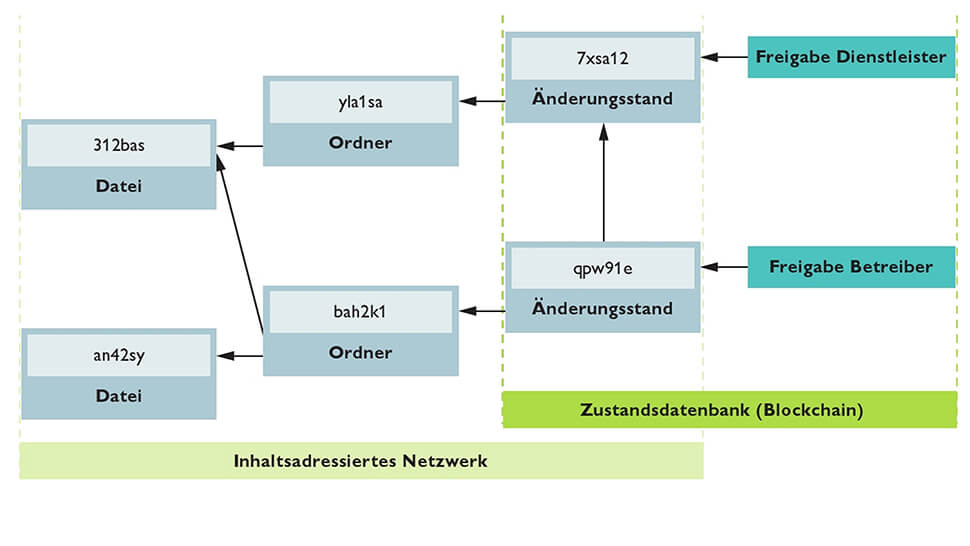

Authentische Versionierungen. Bild: Phoenix Contact

Einen Ausweg bietet die inhaltsbasierende Adressierung. Die Versionskennzeichnung wird nicht vom Anwender oder IT-System vergeben, sondern deterministisch mittels einer mathematischen Einwegfunktion aus dem Inhalt selbst abgeleitet. Beginnend bei einzelnen Dateien lassen sich so ebenfalls rekursive Strukturen, wie Ordner und Änderungsstände mit Freigabeinformationen, durch eine einmalige Versionskennung identifizieren. Jede Änderung einer referenzierten Datei, eines Ordners oder Änderungsstandes resultiert in einer angepassten Versionskennung.

Inhaltsadressierende Netzwerke können derartige Datenobjekte auch ohne zentrale Stelle verteilen, da die Erzeugung der Versionskennung wiederholbar und auf jedem Netzwerkteilnehmer gleich ist. Da die abgeleiteten Versionskennungen nicht-sprechend sind, wird eine für den Menschen lesbare Bezeichnung benötigt. Diese zustandsbehaftete, modifizierbare Zuordnung – beispielsweise die Art der Freigabe – lässt sich unter Nutzung einer dezentralen Benutzerkennung in einer Blockchain speichern.

Freigaben nach dem Pull-Prinzip

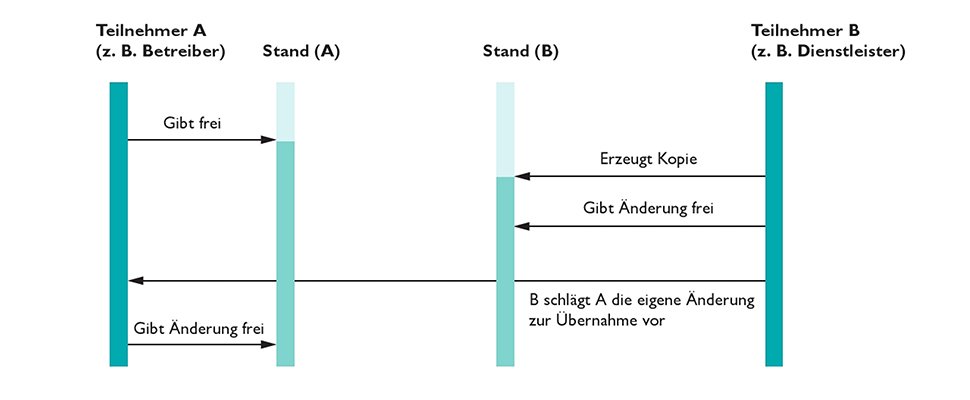

Verteilter Freigabeprozess. Bild: Phoenix Contact

Im dezentralen Netzwerk sind Freigaben stets mit genau einer dezentralen Benutzerkennung und einem Änderungsstatus verknüpft, weil sie durch das gesamte Netzwerk validierbar sind. Daher können Änderungen zwischen mehreren Netzwerkteilnehmern lediglich durch einen aktiven Vorgang übernommen werden, weil sich die Auswirkungen erst bei der Übernahme prüfen lassen. Der Betreiber eines Geräts gibt beispielsweise unter seiner Benutzerkennung einen Änderungsstand frei. Im Wartungsfall wird das Serviceunternehmen auf diesem Stand eine Modifikation vornehmen, unter der eigenen Benutzerkennung freigeben und anschließend dem Betreiber zur Übernahme vorschlagen. Der Betreiber kontrolliert die Änderung, fordert gegebenenfalls eine Nachbesserung an und gibt die Änderung abschließend unter eigenem Namen frei.

Titelbild: Phoenix Contact

Kontakt

Sven Heißmeyer

Technologiemanager Software

Phoenix Contact GmbH & Co. KG

Blomberg

Tel.+49 5235 300

E-Mail senden

Sören Volgmann

Technologiemanager Software

Phoenix Contact GmbH & Co. KG

Blomberg

Tel. +49 5235 300

E-Mail senden